Hostwinds 튜토리얼

에 대한 검색 결과:

목차

Wireguard VPN - Ubuntu Linux를 설치하십시오

WireGuard 란?

WireGuard는 Linux 설치에서 실행할 수있는 VPN 서비스입니다. Windows, iOS, Android 등 많은 인기있는 운영 체제 및 다른 많은 사람들과 같은 많은 클라이언트가 있습니다. Wireguard는 openvpn보다 더 안전하다는 것을 자랑합니다. 사설 VPN 솔루션으로 이동하면이 제품은 쉽게 설정 및 사용법이 될 것으로 기대됩니다.

객관적인:

이 가이드의 목표는 Ubuntu 16.04, 18.04 또는 20.04에 무선 통선을 설치하고 Windows 데스크탑 PC를 설치하여 VPN 서버에 연결하는 것입니다.이것은 많은 사용자들에게 무선 유전자의 가장 일반적인 사용이 될 것입니다.이 가이드와 다른 다른 운영 체제의 유일한 단계는 3 줄 이하에서 수행 할 수있는 초기 설치이며 https://wireguard.com/install에서 찾을 수 있습니다.

이 소프트웨어의 다른 용도로 인해 콘텐츠를 제공하기위한 것 이외의 서버에서 요청을 허용해서는 안되는 원격 데이터베이스를 실행해서는 안되는 원격 데이터베이스를 실행하는 서버에 이상적인 서버에 이상적인 사설 로컬 네트워크로 네트워킹 할 수 있습니다.

설치:

루트 사용자를 사용하지 말고 대신 사용하는 것이 가장 좋습니다. sudo 사용자 필요할 때는 뿌리로 물건을 실행할 수 있습니다.이 안내서에서는 "Sudo"로 명령을 접두사 할 것입니다.

Ubuntu 16.04 및 18.04에서는 Wireguard를 설치하는 명령이 간단합니다. 그러나 설치의 저장소는 기본적으로 포함되지 않습니다. 다음은 리포지토리를 추가하고 소프트웨어를 설치하는 데 실행되는 3 개의 명령입니다.

sudo add-apt-repository PPA:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

나중에 Ubuntu 릴리스에서는 Wireguard의 저장소가 기본적으로 포함되어 있습니다. 명령을 사용하여 설치할 수 있습니다.

sudo apt-get install wireguard

이제 Wireguard가 설치되어 있으므로 VPN 서버로 구성을 시작할 때입니다.

서버 구성 :

첫째, 우리는 공개 및 개인 암호화 키 쌍을 생성해야합니다.

sudo -i

cd /etc/wireguard/

umask 077; wg genkey | tee private key | wg pubkey > public key

이제 CAT 명령을 사용하여 볼 수 있습니다. 나중에 사용할 수 있도록 메모장이나 무언가에 개인 키를 저장하려고합니다.

ls -l private key public key

cat private key

이제 다른 컴퓨터가 안전하게 연결할 수 있도록 VPN 네트워크 어댑터를 추가하는 데 작업 할 것입니다. 좋아하는 텍스트 편집기를 사용하여 일부 구성을 변경합니다. /etc/wireguard/wg0.conf, 이 가이드의 경우 나노를 사용할 것입니다.

sudo nano /etc/wireguard/wg0.conf

파일의 끝에 다음을 추가해야합니다. 이것은 템플릿 일뿐이며 서버와 관련된 값을 변경해야합니다.

[Interface]

Address = **YOURSERVERIPHERE**

SaveConfig = true

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o **ens3** -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o **ens3** -j MASQUERADE

ListenPort = **41194**

PrivateKey = **YOURPRIVATEKEYDETAILSHERE**

[Peer]

PublicKey = **YOURSERVERIPHERE**

AllowedIPs = **192.168.9.2/32**

Ctrl + X를 사용하여 예를 위해 히트 Y를 저장하고 Enter를 입력하여 동일한 파일 이름을 유지하십시오.

계속 진행하기 전에 여기에서 몇 가지 다른 사항을 설명하겠습니다. 첫 번째는 IP 주소입니다. 이 주소는 선택한 내부 또는 개인 IP 여야합니다. 192.168.xxx.xxx 또는 10.xxx.xxx.xxx가 일반적입니다. 여기에 설정 서버 IPHERE 다른 모든 컴퓨터 가이 방법으로 VPN에 연결할 것입니다. 다음은 [인터페이스] 섹션의 개인 키입니다. 이것은 우리가 이전에 생성 한 키입니다.

우리가 얘기하고 싶은 다음 일은 포스트 및 후불입니다. 이들은 VPN이 시작되고 중지되면 호출되며 무선 유전자를 통해 트래픽을 전달할 수 있습니다. 교체해야합니다 ens3 공용 IP 주소의 네트워크 어댑터의 이름을 사용하십시오."내부 LAN"유형 환경이나 지점을 가리키고 싶다면 이들을 떠날 것입니다.지점 간 환경에 대한 응용 프로그램은 예를 들어 원격 데이터베이스 서버를 연결하는 것입니다.NS ListenPort 당신이 원하는 항구가 될 수 있습니다. 이미 작동하지 않는 것이 아닙니다.

[피어] 섹션으로 이동하면 OpenVPN과 같은 소프트웨어와 조금 다른 것들이 몇 가지가 있습니다. 우리는 공개 키와 다른 내부 IP 주소가 있습니다. 이 템플릿은 작업 구성의 완제품이며 해당 PublicKey 값을 사용자와 교체 할 것입니다. Wireguard는 누구든지 연결할 수 없습니다. 새로운 공개 / 개인 키 쌍을 생성하고 해당 연결을 할당 할 내부 IP 주소가있는 새 [피어] 블록의 새 [피어] 블록의 서버에 각 사용자를 수동으로 할당하는 것이 가장 좋습니다.

우리는 지금 가정에서 스트레칭에 있습니다. UFW를 사용하는 경우 방화벽을 통한 트래픽을 허용해야합니다.

sudo ufw allow 41194/UDP

이제 IPv4 전달을 활성화해야합니다. 다음 명령을 입력하여이를 수행합니다.

sysctl -w net.ipv4.ip_forward=1

마지막으로, 우리는 모든 것을 시작합니다.

wg-quick up wg0

모든 것이 잘 작동하는지 확인합시다

sudo wg show

이제 Wireguard 서버가 작동하고 실행 중입니다. 이 시점에서 서버를 재부팅하는 것이 좋습니다. 무선 유선을 다시 켜는 것에 대해 걱정하지 마십시오. 그것은 자동으로 돌아올 것입니다. 우리가 생성 한 공개 키를 사용하고 VPN에 연결된 Windows PC를 가져 오는 시간입니다.

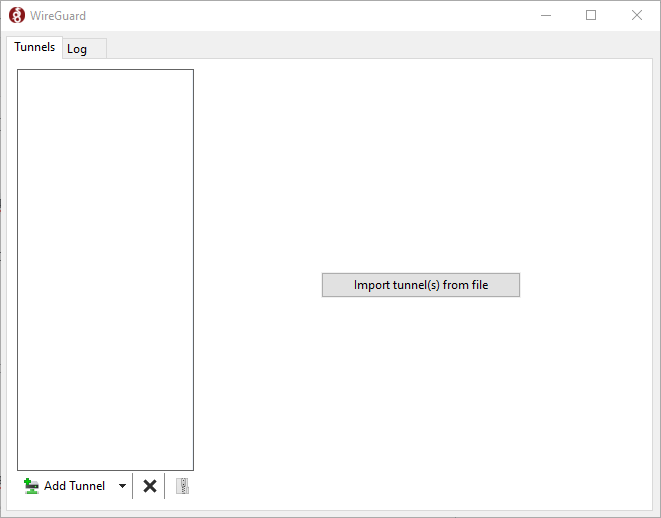

공식 고객을위한 다운로드를 찾을 수 있습니다 여기이 가이드에 대해서는 그것을 사용할 것입니다. 일단 설치되면 이런 클라이언트가 표시되어야합니다.

클라이언트 설정 :

"터널 추가"옆에있는 화살표를 클릭하면 빈 터널을 추가 할 수 있습니다.빈 터널은 우리가 사용할 공개 / 개인 키 쌍으로 사전로드 될 것입니다.

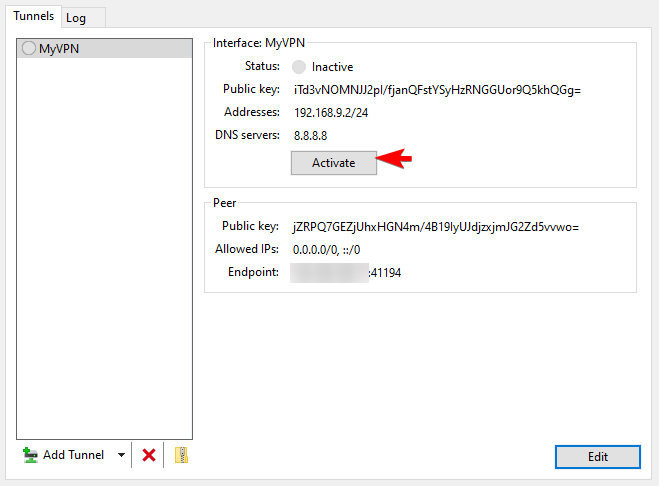

먼저 Windows VPN 클라이언트를 구성 해야하는 정보를 사용해 봅시다.

[Interface]

PrivateKey = **YOURPRIVATEKEY**

Address = **YOURSERVERIP**

DNS = 8.8.8.8

[Peer]

PublicKey = **YOURPUBLICKEY**

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = 255.255.255.255:**LISTENPORT**

다시 [인터페이스] 블록에서 우리는 개인적인 네트워크에서 우리가 개인적인 키를 저장할 개인 IP를 수동으로 할당하고 있습니다.또한 DNS 해상도에 사용할 주소를 할당 할 것입니다.이 예에서는 Google의 공용 DNS 서버를 사용하고 있습니다.

[피어] 블록에서 우리는 서버의 정보를 제공하고 있습니다. 먼저 서버의 공개 키를 제공하십시오. 허용 된 IP 필드에서는 서버를 사용하여 웹 주소에 연결하도록 모든 트래픽을 연결할 수 있습니다. 위의 모든 주소에서 IPv4와 IPv6 트래픽을 모두 허가했습니다. 마지막 설정은 엔드 포인트이며 VPN 서버를 찾을 수있는 클라이언트를 알려줍니다. 이 주소와 포트는 서버의 사용자입니다.

이제 YOURSERVERIP의 [Peer] 블록에서 앞서 언급 한 공개 키를 추가하여이를 마무리 할 시간입니다. 참고로 그것은 /etc/wireguard/wg0.conf.

이제 VPN을 활성화하고 안전한 가상 사설망을 즐길 준비가되었습니다.

작성자 Hostwinds Team / 할 수있다 14, 2020