Hostwinds 튜토리얼

에 대한 검색 결과:

목차

클라우드 VPS에 OpenVPN을 설치하는 방법

태그 : Cloud Servers, VPS

OpenVPN은 가상 개인 서버 (VPS).VPN은 SSH 또는 RDP 세션을 통해 연결할 필요없이 VPS가 제공하는 네트워크를 활용합니다.장치를 VPN 서버에 연결하고 해당 네트워크를 사용하여 로컬 영역 네트워크를 마스킹 할 수 있습니다.

OpenVPN 요구 사항

서버에 루트 또는 관리자 액세스가 필요합니다.Linux, Windows VPS 또는 전용 서버에 OpenVPN을 설치할 수 있습니다.다음은 OpenVPN을 설치하는 단계입니다.그렇게하려면 명령 줄 인터페이스를 사용해야합니다.

openvpn 준비

1 단계: 시스템을 업데이트하십시오.

Sudo yum update

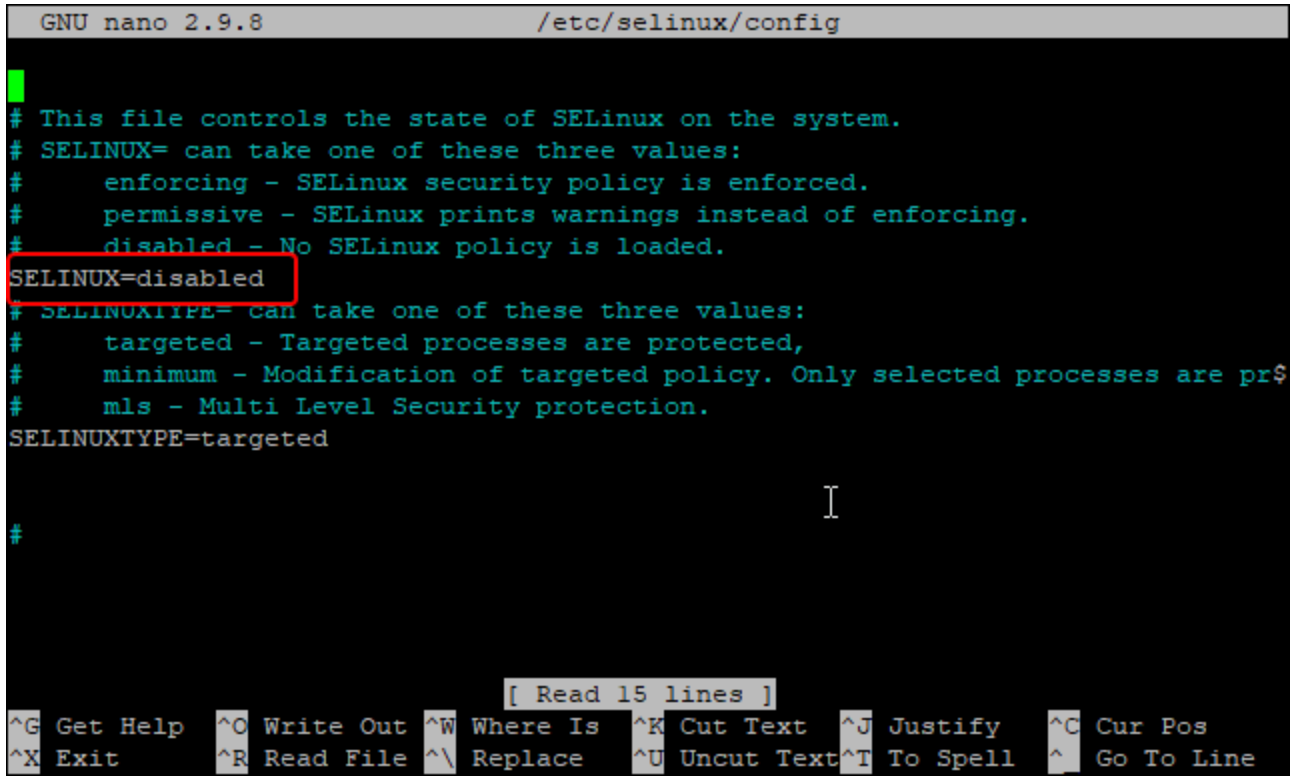

2 단계: SELinux 구성 파일을 편집하십시오

nano /etc/selinux/config

3 단계 : SELinux를 장애인으로 설정하십시오

SELINUX=disabled- Ctrl + X.

- Y 키를 누릅니다

- Enter 키를 누릅니다

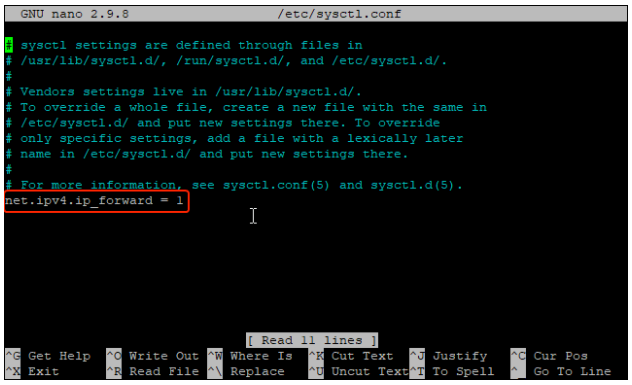

4 단계 : sysctl.conf 파일을 편집하십시오

nano /etc/sysctl.conf

5 단계 : sysctl.conf 파일에 다음 행을 추가하여 사용 가능하게 IP 전달

net.ipv4.ip\_forward = 1Ctrl + X.

Y 키를 누릅니다

Enter 키를 누릅니다

6 단계 : 변경 사항을 적용하십시오

sysctl -p

OpenVPN 설치

** 1 단계 : ** OpenVPN 서버를 설치합니다

dnf install epel-release -y

dnf install openvpn -y인증 기관 설정

1 단계: SSL 인증서를 관리하기위한 Easy-RSA를 다운로드하십시오

cd /etc/openvpn

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.6/EasyRSA-unix-v3.0.6.tgz

tar -xvzf EasyRSA-unix-v3.0.6.tgz

mv EasyRSA-v3.0.6 easy-rsa

2 단계: 인증 기관 설정

cd /etc/openvpn/easy-rsa

nano vars

3 단계 : 다음을 추가하고 아무 것도 교체하십시오 \ VPS 호스트 이름을 사용하면 (HWSRV- \와 같은 것처럼 보입니다. "set_var Easyrsa_req_email"이메일로 줄 :

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_DN "cn_only"

set_var EASYRSA_REQ_COUNTRY "USA"

set_var EASYRSA_REQ_PROVINCE "Seatle"

set_var EASYRSA_REQ_CITY "Seatle"

set_var EASYRSA_REQ_ORG "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_REQ_EMAIL "<yourEmail@hostwinds.com>"

set_var EASYRSA_REQ_OU "<HOSTNAME> EASY CA"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 7500

set_var EASYRSA_CERT_EXPIRE 365

set_var EASYRSA_NS_SUPPORT "no"

set_var EASYRSA_NS_COMMENT "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_DIGEST "sha256"

4 단계 : PKI 디렉토리를 시작하십시오

./easyrsa init-pki

5 단계 : CA 인증서를 작성하십시오

./easyrsa build-ca암호를 제공하라는 메시지가 표시됩니다.암호를 외부 적으로 유의하고 프롬프트에 입력하십시오. 이 암호는 향후 단계에서 필요합니다.

또한 일반 이름을 입력하라는 메시지가 표시됩니다.기본값을 사용하려면 Enter 키를 눌러 원하는 사용자 정의 일반 이름을 입력 할 수 있습니다.

그런 다음 명령이 두 개의 파일을 생성합니다 ca.key 과 ca.crt...에이러한 인증서는 서버와 클라이언트 인증서에 서명하는 데 사용됩니다.

6 단계 : 서버 인증서 파일을 생성합니다. \를 서버 호스트 이름으로 바꾸십시오."hwsrv-

./easyrsa gen-req <HOSTNAME> nopass이것은 또한 공통 이름을 요구합니다.원하는대로 입력 할 수 있습니다.사용할 수있는 이름은 사용자, 호스트 또는 서버 이름이됩니다.또는 기본값을 사용하려면 "Enter"를 누르면됩니다.

7 단계 : CA를 사용하여 서버 키에 서명하십시오. \를 서버 호스트 이름으로 바꾸십시오.그것은 "hwsrv-

./easyrsa sign-req server <HOSTNAME>"예"를 입력 한 다음 Enter 키를 누릅니다

또한 암호를 제공해야합니다.생성 한 암호문을 사용하십시오 5 단계

8 단계 : 생성 된 인증서 파일을 다음 명령으로 확인하십시오. \를 서버 호스트 이름으로 바꾸십시오.그것은 "hwsrv-:

openssl verify -CAfile pki/ca.crt pki/issued/<HOSTNAME>.crt그것은 다음과 같이 보일 것입니다 :

pki/issued/<HOSTNAME>.crt: OK

9 단계 : 키 교환에 사용할 강력한 Diffie-Hellman 키를 생성하십시오.

./easyrsa gen-dh

10 단계 : ** 인증서 파일을 / etc / openvpn / server / etc / etc / \ ** 서버 호스트 이름으로 바꾸십시오.그것은 "hwsrv-

cp pki/ca.crt /etc/openvpn/server/

cp pki/dh.pem /etc/openvpn/server/

cp pki/private/<HOSTNAME>.key /etc/openvpn/server/

cp pki/issued/<HOSTNAME>.crt /etc/openvpn/server/

11 단계 : 클라이언트 키 파일 만들기 :

./easyrsa gen-req client nopassEnter 키를 누르거나 원하는 공통 이름을 입력하십시오.

12 단계 : CA 인증서를 사용하여 클라이언트 키에 서명하십시오.

./easyrsa sign-req client client단어를 입력하십시오. '예'를 입력 한 다음 Enter 키를 눌러 확인하십시오.

당신이 언급 한 암호문을 입력하십시오 5 단계

13 단계 : 모든 클라이언트 인증서 및 키 파일을 / etc / openvpn / client / 디렉토리에 복사하십시오.

cp pki/ca.crt /etc/openvpn/client/

cp pki/issued/client.crt /etc/openvpn/client/

cp pki/private/client.key /etc/openvpn/client/

OpenVPN 서버 구성

1 단계: / etc / openvpn / client / directory / 파일 경로 내에 새로운 OpenVPN 구성 파일 만들기

nano /etc/openvpn/server/server.conf텍스트 편집기에 다음을 추가하고 서버 호스트 이름으로 \라고 표시된 것으로 대체하십시오.그것은 "hwsrv- \

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/<HOSTNAME>.crt

key /etc/openvpn/server/<HOSTNAME>.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

duplicate-cn

cipher AES-256-CBC

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

auth SHA512

auth-nocache

keepalive 20 60

persist-key

persist-tun

compress lz4

daemon

user nobody

group nobody

log-append /var/log/openvpn.log

verb 3이제 파일을 저장하려면 다음을 수행하십시오.

- Ctrl + X.

- Y 키를 누릅니다

- Enter 키를 누릅니다

2 단계: OpenVPN 서버를 시작하십시오

systemctl start openvpn-server@server

systemctl enable openvpn-server@server

systemctl status openvpn-server@server

3 단계 : 클라이언트 구성 파일을 생성하십시오.이는 클라이언트 시스템에서 OpenVPN 서버에 연결해야합니다.

nano /etc/openvpn/client/client.ovpn다음을 삽입하고 교체하십시오 \ 서버와 함께 주요 IPv4 주소 전용

client

dev tun

proto udp

remote <Server IP> 1194

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

auth SHA512

auth-nocache

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

resolv-retry infinite

compress lz4

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3이제 파일을 저장하려면 다음을 수행하십시오.

- Ctrl + X.

- Y 키를 누릅니다

- Enter 키를 누릅니다

방화벽을 사용하여 OpenVPN 라우팅을 구성합니다

1 단계: Trusted Firewall 영역에 OpenVPN 서비스 및 TUN0 인터페이스를 추가하십시오.

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-interface=tun0

2 단계: 기본 영역에 무도회를 추가하십시오.

firewall-cmd --add-masquerade

firewall-cmd --permanent --add-masquerade

3 단계 : 다음 명령을 실행하여 VPN에서 오는 인터넷 트래픽을 가장하십시오.바꾸다 \ 서버 호스트 이름을 사용하십시오.그것은 "hwsrv \.이 경우, 당신은"hwsrv "와"hwsrv "사이에 돌진이 필요 없을 것입니다.

<HOSTNAME>ovpn=$(ip route get 8.8.8.8 | awk 'NR==1 {print $(NF-2)}')

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $hwsrv702659ovpn -j MASQUERADE

4 단계 : 변경 사항을 구현하십시오.

firewall-cmd --reload

OVPN 파일 다운로드

1 단계: 로컬 컴퓨터에 OVPN 디렉토리를 다운로드해야합니다.여러 가지 방법 으로이 작업을 수행 할 수 있습니다.다운로드 해야하는 파일 경로는 / etc / openvpn / client 디렉토리입니다.

로컬 컴퓨터의 터미널을 열고 다음을 입력하십시오.바꾸는지 확인하십시오 \ 서버의 전용 IPv4와 함께 :

scp -r root@**\<SERVER IP>**:/etc/openvpn/client .또는 FileZilla를 사용하여 SFTP를 통해 서버에 연결하는 방법에 대한이 가이드를 수행 할 수 있습니다. https://www.hostwinds.com/tutorials/installing-and-connecting-to-filezilla-server-for-windows-server

로컬 OpenVPN 클라이언트 설정

1 단계: OpenVPN 클라이언트를 설치하십시오.Windows 시스템이있는 경우 여기에 설치할 수 있습니다. https://openvpn.net/client-connect-vpn-for-windows/

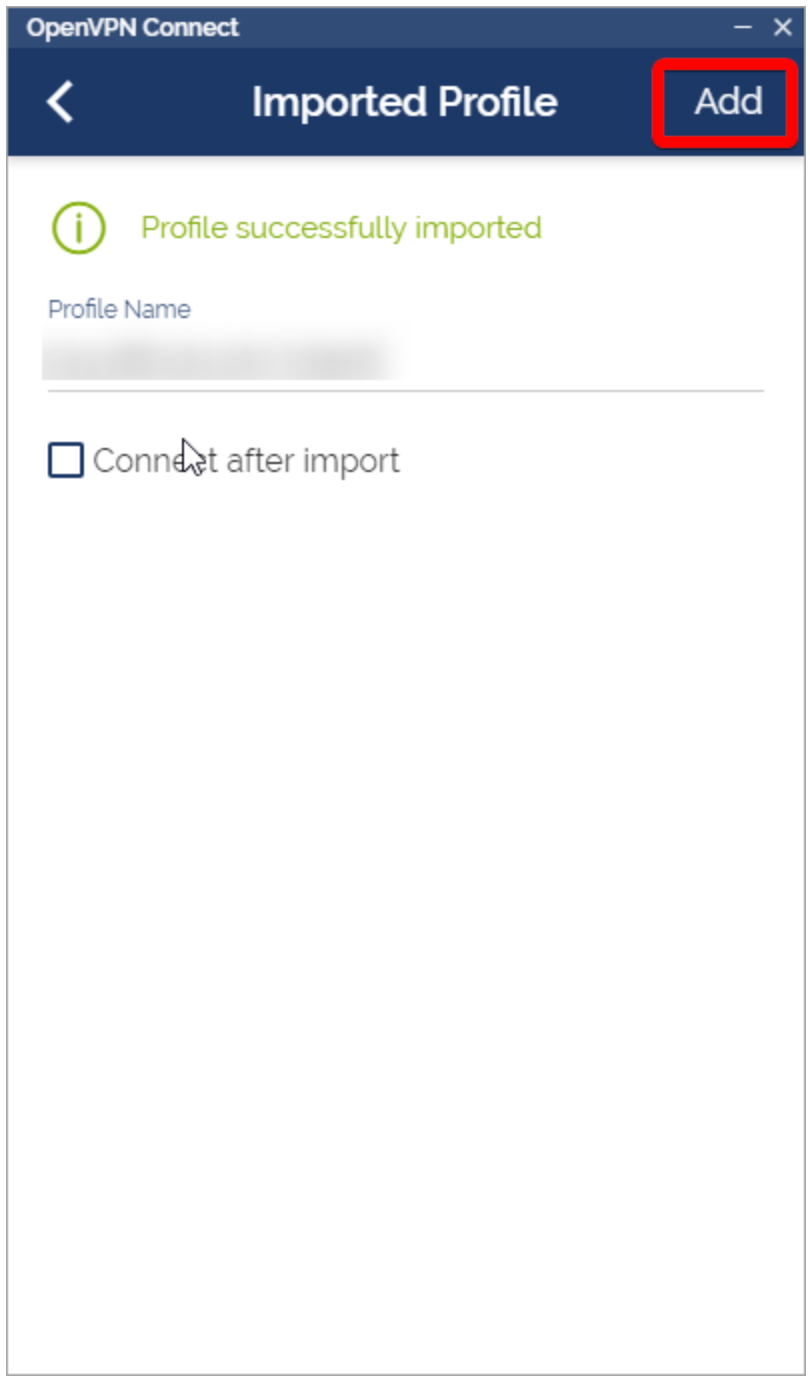

2 단계: 다운로드 한 파일, "client.ovpn"을 사용하여 OpenVPN 프로파일을 가져옵니다.

3 단계 : 프로필을 이름을 지정하거나 기본값으로 둡니다.OVPN 파일을 가져온 후 "추가"를 클릭하십시오.

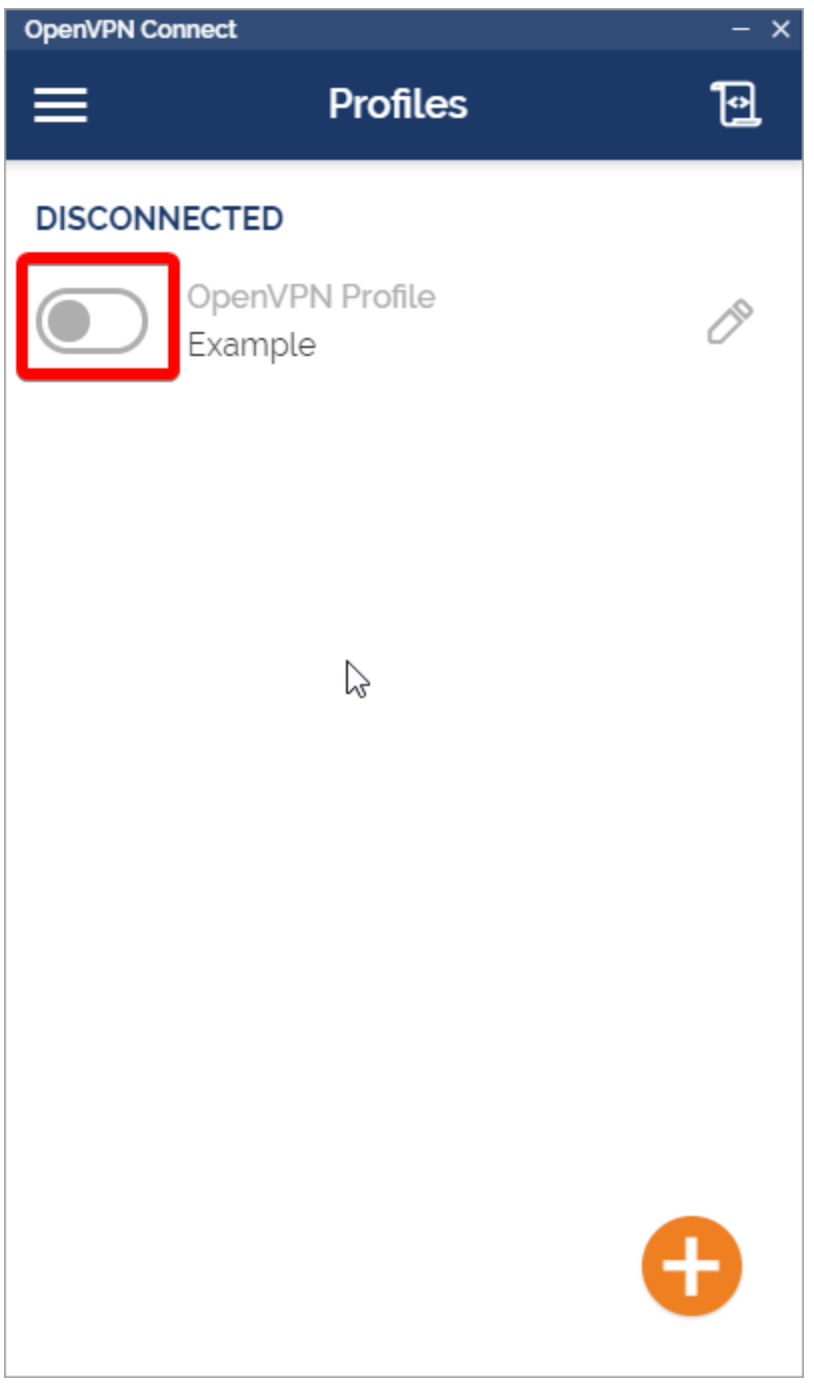

4 단계 : VPN에 연결하여 네트워크 사용을 시작하십시오!

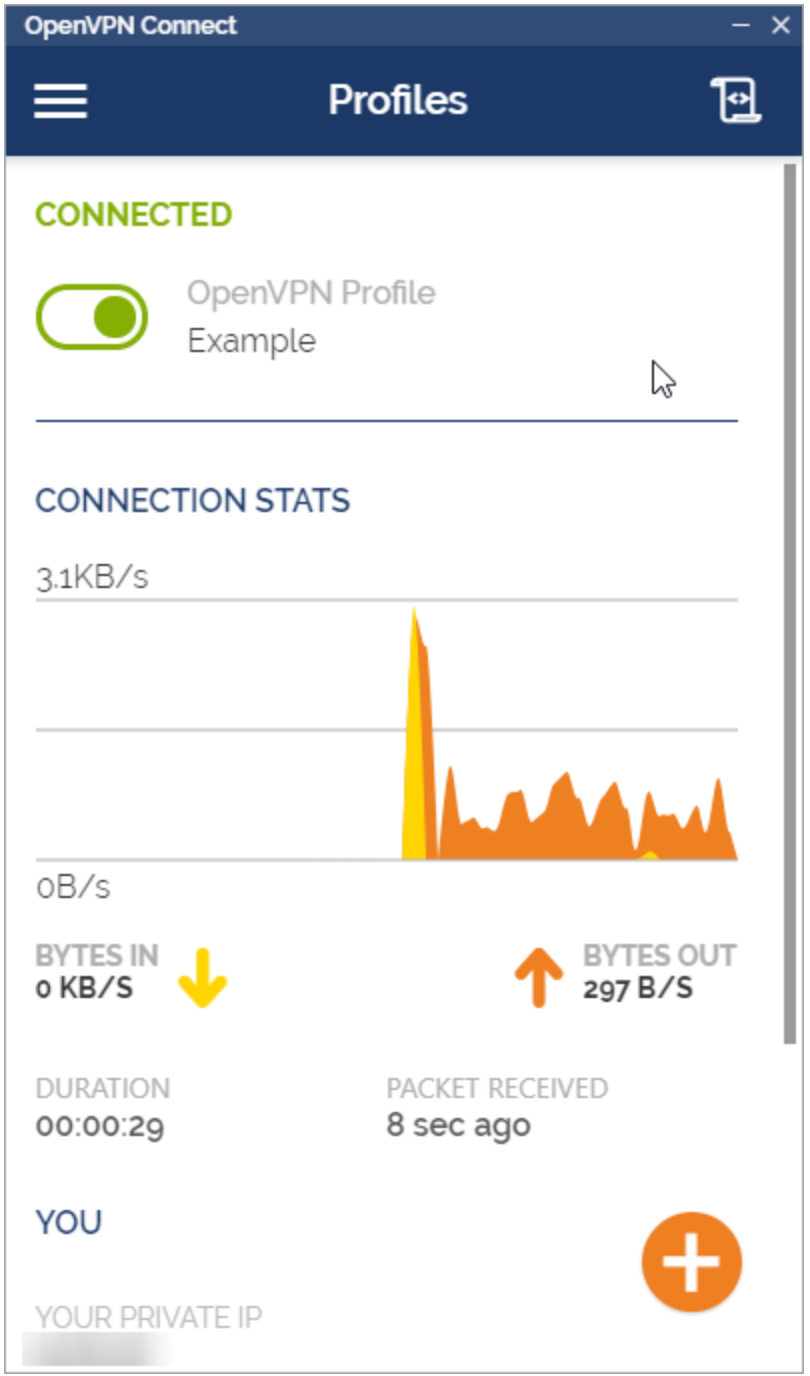

5 단계 : VPN에 연결해야합니다.인터페이스는 다음과 같아야합니다.

6 단계 : 축하해! 너는 모두 끝났어!공용 IP 주소를 확인할 수 있습니다 https://whatismyipaddress.com/ VPS 네트워크를 사용하고 있는지 확인하십시오.

작성자 Hostwinds Team / 칠월 31, 2021